Большинство из них впервые столкнулись с программами-вымогателями после того, как в этом году в результате эпидемии были отключены больничные компьютеры и перенаправлены машины скорой помощи. Это надолго?

Маркус Хатчинс, который остановил распространение атаки программы-вымогателя WannaCry. Фотография: Фрэнк Аугштейн/APMarcus Hutchins, который остановил распространение атаки программы-вымогателя WannaCry. Фотография: Frank Augstein/AP

Маркус Хатчинс, который остановил распространение атаки программы-вымогателя WannaCry. Фотография: Фрэнк Аугштейн/APMarcus Hutchins, который остановил распространение атаки программы-вымогателя WannaCry. Фотография: Frank Augstein/AP Alex Hern@alexhernSat 30 декабря 2017 г. 08:00 GMT

Alex Hern@alexhernSat 30 декабря 2017 г. 08:00 GMT

Последнее изменение Сб, 30 декабря 2017 г., 08:01 по Гринвичу

Тысячи людей впервые услышали о программе-вымогателе, когда в мае 2017 года им отказали в больнице.

Вспышка вируса WannaCry привела к отключению компьютеров более чем в 80 организациях NHS только в Англии, что привело к отмене почти 20 000 приемов, 600 операциям общей практики пришлось вернуться к ручке и бумаге, а пять больниц просто перенаправили машины скорой помощи, не в силах справиться с экстренными случаями.

Однако вспышка не была связана с рождением программ-вымогателей, типа компьютерного преступления, при котором компьютеры или данные похищаются, а за их возвращение владельцам требуется плата.

Некоторые из первых программ-вымогателей утверждали, что это предупреждение от ФБР с требованием «штрафа», просто обманным путем заставить пользователей заплатить или шантажировать их обвинениями в торговле людьми и жестоком обращении с детьми. изображения.

Их тактика работала недолго. Банковские переводы легко отследить, платежи наличными было трудно осуществить, и если какой-либо вариант окажется успешным, люди будут обмениваться советами о том, как его обойти, а не оплачивать счет.

Современная атака программ-вымогателей родилась из двух инноваций начала этого десятилетия: шифрования и биткойнов.

Современная атака программ-вымогателей родилась из шифрования и биткойнов. Фотография: Джастин Таллис/AFP/Getty Images

Современная атака программ-вымогателей родилась из шифрования и биткойнов. Фотография: Джастин Таллис/AFP/Getty Images

Программы-вымогатели, такие как Cryptolocker, впервые появившиеся в 2013 году, не просто блокировали экран – они шифровали все данные на компьютере. . Единственным способом вернуть его было заплатить пошлину в обмен на ключ разблокировки. Даже если вам удалось удалить саму программу-вымогатель, данные все равно были заблокированы.

Биткойн внезапно позволил авторам программ-вымогателей принимать платежи без использования атрибутов традиционной банковской системы, таких как предоплаченные кредитные карты.

В течение почти пяти лет так называемые «крипто-вымогатели» бурлили под поверхностью, изо всех сил пытаясь распространиться. Как правило, он контролировался централизованно, атакуя новых жертв с помощью кампаний прямой почтовой рассылки, обманом заставляя пользователей загружать его, или через ботнеты компьютеров, зараженных другим вредоносным ПО — проникая, так сказать, через парадную дверь, вместо того, чтобы использовать уязвимости в компьютерных системах для распространения. .

WannaCry изменил это.

Черви-вымогатели

Майская вспышка программ-вымогателей была примечательна по ряду причин: масштабу ущерба; необычный способ, которым это закончилось, с обнаружением плохо спрятанного «аварийного выключателя»; и растущее убеждение, что его архитекторы были не киберпреступниками, а спонсируемыми государством субъектами, скорее всего, работающими на правительство Северной Кореи или с ним.

Но самый важный аспект заключается в том, почему ему удалось пройти путь от неизвестного до уничтожения значительной части Национальной службы здравоохранения за считанные дни. WannaCry был первым «червем-вымогателем», которого когда-либо видел мир.

На компьютерном языке «червь» — это вредоносное ПО, способное распространяться и наносить гораздо больший ущерб, чем обычный компьютерный вирус. Они самовоспроизводятся, перескакивают с одного хоста на другой и подчиняются всем эпидемиологическим правилам, что и настоящие болезни, экспоненциально растут и исчезают, когда заражают хорошо связанные узлы.

По мере совершенствования методов компьютерной безопасности вспышки червей по всему миру стали редкостью. Трудно разработать вредоносное ПО, которое будет автоматически выполняться на удаленной машине без участия пользователя. До WannaCry последним крупным червем, появившимся в дикой природе, был Conficker. Один вариант распространился почти на 20 миллионов машин за один месяц в январе 2009 года, заразив ВМС Франции, Министерство обороны Великобритании и полицию Большого Манчестера. Но со времен Conficker крупные черви были редкостью, за исключением червя Mirai и ботнета, заражающих плохо спроектированные устройства Интернета вещей, такие как веб-камеры.

WannaCry протянул руку помощи, чтобы прорваться . В апреле 2017 года таинственная группа хакеров под названием The Shadow Brokers опубликовала подробности об уязвимости в операционных системах Microsoft Windows, которую можно использовать для автоматического запуска программ на других компьютерах в той же сети.

Эта слабость, как полагают, была в свою очередь украдена у АНБ, которое обнаружило ее за неизвестный период времени до этого, назвав ее EternalBlue кодовым названием. EternalBlue был частью набора хакерских методов АНБ, используемых для атаки на машины врагов США — до того, как один из них перевернул столы. Истинная личность Shadow Brokers до сих пор неизвестна, хотя все улики убедительно указывают на то, что они связаны с российским государством.

Shadow Brokers впервые заявили о себе публично в августе 2016 года, продав с аукциона партию кибероружия, которое, по их словам, было украдено у «Equation Group» — кодовое название хакерской операции АНБ. Затем последовали еще четыре утечки, в том числе EternalBlue в апреле.

Microsoft исправила уязвимость EternalBlue в марте, до того, как Shadow Brokers выпустили ее, предупредив АНБ, что она, вероятно, быть обнародованы. Но два месяца спустя многие организации так и не установили исправление.

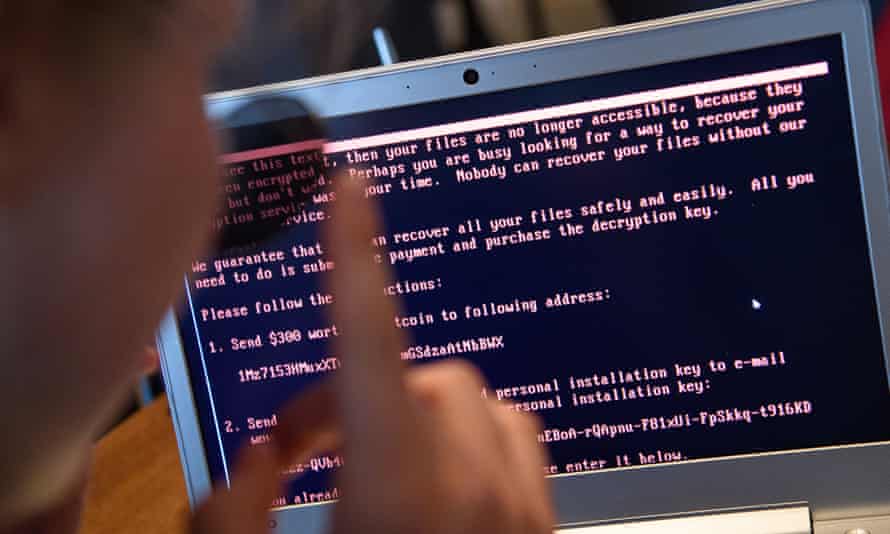

Вспышки Сообщение с требованием денег на компьютер, взломанный вирусом Petya в июне 2017 года. Фото: Донат Сорокин/ТАСС

Сообщение с требованием денег на компьютер, взломанный вирусом Petya в июне 2017 года. Фото: Донат Сорокин/ТАСС

В конечном счете, WannaCry был слишком успешен сам по себе, распространяясь так быстро, что исследователи безопасности разрывали его на части в течение нескольких часов после того, как он появился в дикой природе. Один из них, молодой британец по имени Маркус Хатчинс, обнаружил, что зараженные компьютеры после заражения пытались получить доступ к определенному веб-адресу. Любопытно, что адрес ни на кого не был зарегистрирован, поэтому он купил домен — и так вредоносное ПО просто перестало распространяться.

До сих пор неясно, зачем WannaCry включил этот переключатель уничтожения . Некоторые исследователи считают, что это произошло потому, что авторы наблюдали за развитием Conficker, что привлекло чрезмерное внимание. Другие предполагают, что версия WannaCry «случайно» вышла из сети, в которой она тестировалась.

Даже при включенном аварийном выключателе вспышка нанесла огромный ущерб. В отчете, опубликованном в октябре, основное внимание уделялось влиянию только на NHS, сделан вывод о том, что «кибератака WannaCry имела потенциально серьезные последствия для NHS и ее способности оказывать помощь пациентам».

«Существуют более изощренные киберугрозы, чем WannaCry, поэтому Департамент и Национальная служба здравоохранения должны действовать сообща, чтобы обеспечить лучшую защиту Национальной службы здравоохранения от будущих атак».

Месяц спустя произошла одна из этих атак, получившая название NotPetya, из-за первоначального ошибочного предположения, что это был более ранний вариант программы-вымогателя под названием Petyna. Вредонос явно был создан на основе уроков WannaCry, используя ту же уязвимость EternalBlue для распространения внутри корпоративных сетей, но не имея возможности переходить из одной сети в другую.

Вместо этого, NotPetya был передан жертвам через взломанную версию крупной бухгалтерской программы, широко используемой в Украине. Он по-прежнему уничтожал компании повсюду, от судоходной компании Maersk до фармацевтической компании Merck — транснациональные корпорации, чьи внутренние сети были достаточно большими, чтобы инфекция могла распространяться довольно далеко от Украины.

У NotPetya была еще одна странность: казалось, что он создан не для того, чтобы зарабатывать деньги. «Вымогатель» был закодирован таким образом, что даже если пользователи заплатят, их данные никогда не смогут быть восстановлены. «Я готов сказать, по крайней мере, с умеренной уверенностью, что это была преднамеренная, злонамеренная, разрушительная атака или, возможно, тест, замаскированный под программу-вымогатель», — заявил академик Калифорнийского университета в Беркли Николас Уивер в блоге Krebs on Security, посвященном информационной безопасности.

Это осознание означало, что внимание к Украине предстало в новом свете. Страна уже давно находится на переднем крае кибервойны, постоянно обмениваясь цифровыми ударами со своим соседом Россией, даже в то время как две страны обмениваются реальными ударами по Крыму. Если бы национальное государство создавало вредоносное ПО с целью подорвать экономику своей цели, оно могло бы очень походить на NotPetya.

Что еще впереди

Поскольку Eternalblue медленно обновляется, эра червя-вымогателя может закончиться, пока не будет обнаружена новая, не менее опасная уязвимость. Вместо этого, похоже, что программы-вымогатели старой школы снова начнут возвращать себе всеобщее внимание — с изюминкой.

«Люди стали менее чувствительны к обычным программам-вымогателям, которые просто шифруют ваши файлы», – говорит Марчин Клечински, исполнительный директор компании Malwarebytes, занимающейся информационной безопасностью.

Повсеместное резервное копирование данных означает, что меньше людей готовы платить. Таким образом, вместо того, чтобы просто заблокировать данные, злоумышленники угрожают прямо противоположным: опубликовать их для всеобщего обозрения. Такие атаки, известные как «doxware», уже были замечены в дикой природе, но в настоящее время только в небольших масштабах или осуществляются вручную, как, например, когда литовская клиника пластической хирургии опубликовала свои файлы за выкуп до 2000 евро (1762 фунта стерлингов). ).

Чтобы оставаться в безопасности в 2018 году, совет остается тем же, что и всегда. Не нажимайте на неизвестные вложения, всегда используйте надежные и уникальные пароли и сохраняйте актуальную резервную копию. Даже если программа-вымогатель перестала быть чем-то крутым, она все еще существует, и похоже, что она никуда не денется.

Свежие комментарии